NTRU 是目前据我所知的最快的抗量子加密算法(当然NTRU也有也有签名算法)。

关于算法的Introduction我就不多说了,如果你之前了解过NTRU,那么我写的不一定会比你所了解的多;如果没了解过,可以先去谷歌或维基了解一下,也可以参考其官网 上的文章。

NTRU到目前为止已经有很多版本,我参考的是[HPS14] 7.10 节的教科书版本,顺带一题,作者也是提出NTRU的三人(https://ntru.org/f/hps96.pdf)

参考:

[HPS14] Hoffstein J, Pipher J, Silverman J H, et al. An introduction to mathematical cryptography[M]. New York: springer, 2008.

PS:第一版好像是08年的,但我参考的是14年的第二版。

[HPS17] Hoffstein J, Pipher J, Schanck J M, et al. Choosing parameters for NTRUEncrypt[C]//Topics in Cryptology–CT-RSA 2017: The Cryptographers’ Track at the RSA Conference 2017, San Francisco, CA, USA, February 14–17, 2017, Proceedings. Springer International Publishing, 2017: 3-18.

PS:这篇主要讲的是参数设置。

要看懂下面的内容你可能需要:

数论知识(特别群论、环论);

线性代数知识,多项式运算等;

基础的密码学知识(起码你得知道加密算法是干什么的吧);

Sagemath代码的读写经验;

足够的耐心。

理论知识·

多项式环和参数选取·

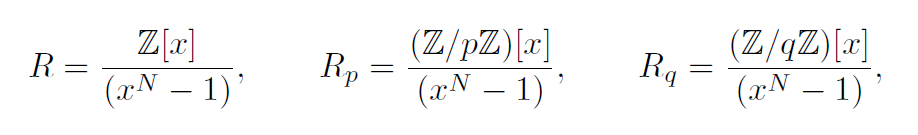

首先[HPS14]的7.10.1节一开始就扔出了三个卷积多项式环(Convolution Polynomial Rings),R R R R p R_p R p R q R_q R q

首先看R R R Z [ x ] \mathbb{Z}[x] Z [ x ] 整数域 上的多项式,以符号x x x x 2 + x + 1 x^2+x+1 x 2 + x + 1 − 2 x 3 − x -2x^3-x − 2 x 3 − x

然后,横线其实不是指除法,比起除法其实更像一个取余,或者叫商环(Quotient Ring,可以参考[HPS14]的2.10),大概意思是,“分子”上的多项式模上x N − 1 x^N-1 x N − 1 R R R Z n ∗ \mathbb{Z}_n^* Z n ∗ n n n

举个栗子,假设取N = 2 N=2 N = 2 R = Z [ x ] x 2 − 1 R = \frac{\mathbb{Z}[x]}{x^2-1} R = x 2 − 1 Z [ x ] Z [ x ] \mathbb{Z}[x] Z [ x ] x 2 + x + 1 x^2+x+1 x 2 + x + 1 R R R x 2 − 1 x^2-1 x 2 − 1

x 2 − 1 ≡ 0 ( in R ) \begin{aligned}

x^2-1 &\equiv 0 \ (\text{in } R)

\end{aligned}

x 2 − 1 ≡ 0 ( in R )

把这个关系利用到x 2 + x + 1 x^2+x+1 x 2 + x + 1

x 2 + x + 1 ≡ x 2 + x + 1 − 0 ≡ x 2 + x + 1 − ( x 2 − 1 ) ≡ x + 2 ( in R ) \begin{aligned}

x^2+x+1 &\equiv x^2+x+1 - 0 \\

&\equiv x^2+x+1 - (x^2-1) \\

&\equiv x + 2 \ (\text{in } R)

\end{aligned}

x 2 + x + 1 ≡ x 2 + x + 1 − 0 ≡ x 2 + x + 1 − ( x 2 − 1 ) ≡ x + 2 ( in R )

x + 2 x+2 x + 2 R R R

另一个栗子,− 2 x 3 − x -2x^3-x − 2 x 3 − x

− 2 x 3 − x = − 2 ( x 2 − 1 ) ⋅ x − 3 x -2x^3-x = -2(x^2-1)·x - 3x

− 2 x 3 − x = − 2 ( x 2 − 1 ) ⋅ x − 3 x

所以有:

− 2 x 3 − x ≡ − 2 ( x 2 − 1 ) ⋅ x − 3 x ≡ − 2 ⋅ 0 − 3 x ≡ − 3 x ( in R ) \begin{aligned}

-2x^3-x &\equiv -2(x^2-1)·x - 3x \\

&\equiv -2·0 - 3x \\

&\equiv -3x \ (\text{in } R)

\end{aligned}

− 2 x 3 − x ≡ − 2 ( x 2 − 1 ) ⋅ x − 3 x ≡ − 2 ⋅ 0 − 3 x ≡ − 3 x ( in R )

一般来说R R R N N N x N ≡ 1 ( in R ) x^N \equiv 1 \ (\text{in } R) x N ≡ 1 ( in R ) x N x^N x N 1 1 1

R p R_p R p ( Z / p Z ) [ x ] (\mathbb{Z}/p\mathbb{Z})[x] ( Z / p Z ) [ x ] p p p p p p Z p \mathbb{Z}_p Z p Z / p Z \mathbb{Z}/p\mathbb{Z} Z / p Z Z p \mathbb{Z}_p Z p

举个栗子,设p = 3 p=3 p = 3 − 2 x 3 − x -2x^3-x − 2 x 3 − x ( Z / p Z ) [ x ] (\mathbb{Z}/p\mathbb{Z})[x] ( Z / p Z ) [ x ]

− 2 x 3 − x ≡ ( − 2 ( m o d p ) ) x 3 + ( − 1 ( m o d p ) ) x ≡ ( − 2 ( m o d 3 ) ) x 3 + ( − 1 ( m o d 3 ) ) x ≡ x 3 + 2 x ( in ( Z / p Z ) [ x ] ) \begin{aligned}

-2x^3-x

&\equiv (-2 \pmod p)x^3 + (-1 \pmod p)x \\

&\equiv (-2 \pmod 3)x^3 + (-1 \pmod 3)x \\

&\equiv x^3 + 2x \ (\text{in } (\mathbb{Z}/p\mathbb{Z})[x])

\end{aligned}

− 2 x 3 − x ≡ ( − 2 ( mod p )) x 3 + ( − 1 ( mod p )) x ≡ ( − 2 ( mod 3 )) x 3 + ( − 1 ( mod 3 )) x ≡ x 3 + 2 x ( in ( Z / p Z ) [ x ])

其实只是系数模p p p

然后R p R_p R p R R R R q R_q R q R p R_p R p

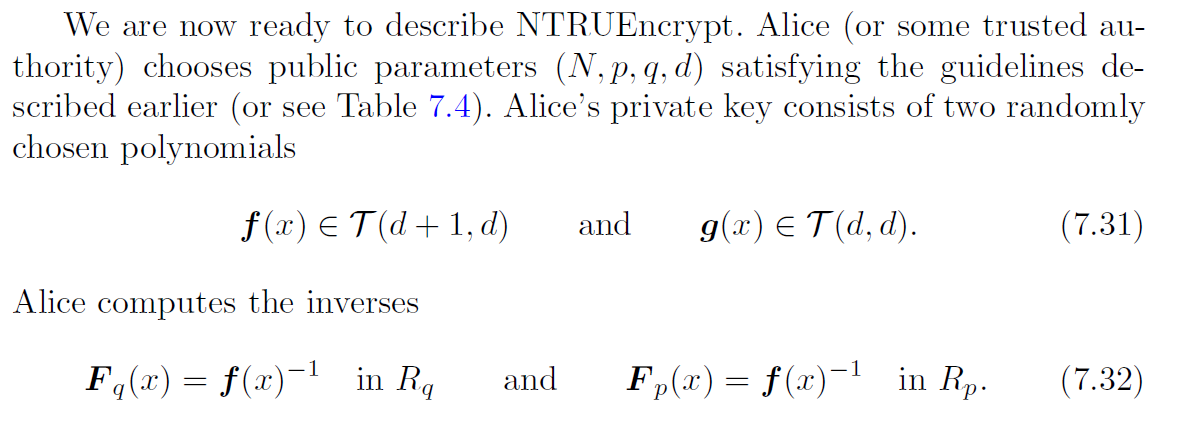

以上的N N N p p p q q q N N N

g c d ( N , q ) = g c d ( p , q ) = 1 \rm{gcd}(N, q) = \rm{gcd}(p, q) = 1

gcd ( N , q ) = gcd ( p , q ) = 1

以下更详细的参数设置建议摘抄自[HPS17],大概意思是:p p p p = 3 p=3 p = 3 q q q 2 2 2 N N N 理想格 的NTRU会取形如N = 2 n N=2^n N = 2 n x N + 1 x^N+1 x N + 1

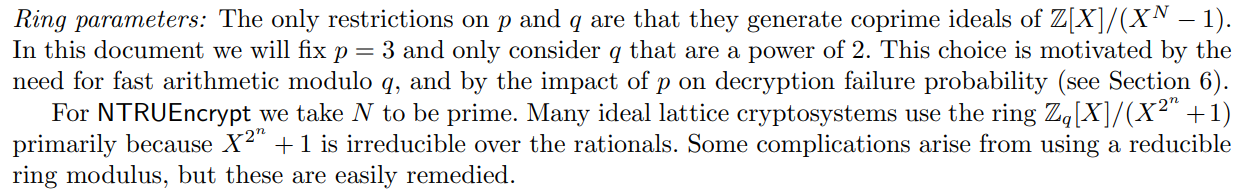

三元多项式和密钥生成·

接下来会说到一个叫T \mathcal{T} T

T \mathcal{T} T d 1 d_1 d 1 d 2 d_2 d 2 ( − 1 , 0 , 1 ) (-1, 0, 1) ( − 1 , 0 , 1 ) T \mathcal{T} T d 1 d_1 d 1 1 1 1 d 2 d_2 d 2 − 1 -1 − 1 0 0 0 R R R

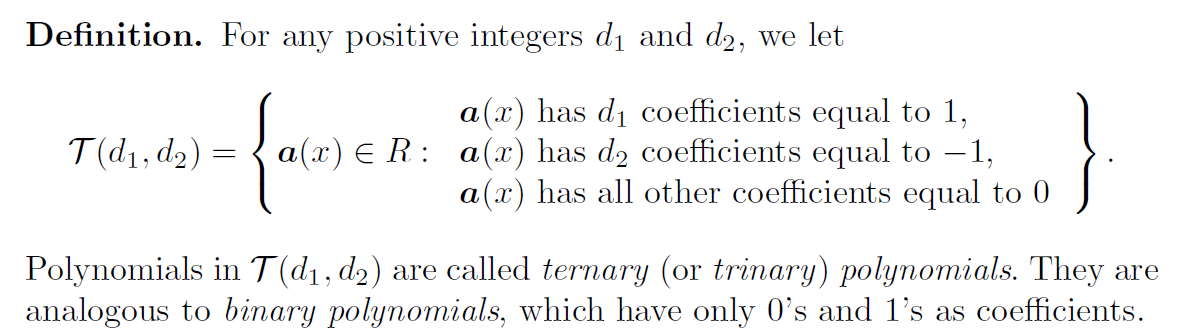

接下来利用T \mathcal{T} T 私钥 ,我就直接上图不再码一遍了:

其中的d d d f ( x ) f(x) f ( x ) g ( x ) g(x) g ( x ) g ( x ) g(x) g ( x ) R R R T \mathcal{T} T R R R F q ( x ) F_q(x) F q ( x ) F q ( x ) F_q(x) F q ( x ) f ( x ) f(x) f ( x ) R q R_q R q R p R_p R p F q ( x ) F_q(x) F q ( x ) F q ( x ) F_q(x) F q ( x )

多嘴说一句,f ( x ) f(x) f ( x ) T ( d + 1 , d ) \mathcal{T}(d+1, d) T ( d + 1 , d ) f ( x ) f(x) f ( x ) T ( d , d ) \mathcal{T}(d, d) T ( d , d )

这里隐藏的一个信息是,R R R R q R_q R q R p R_p R p q q q p p p

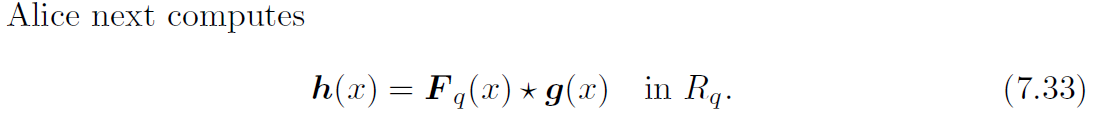

然后计算公钥 :

换一种写法其实也就是:

h ( x ) ≡ f ( x ) − 1 ⋅ g ( x ) in R q h(x) \equiv f(x)^{-1} · g(x) \ \text{in } R_q

h ( x ) ≡ f ( x ) − 1 ⋅ g ( x ) in R q

Center-lift和加解密·

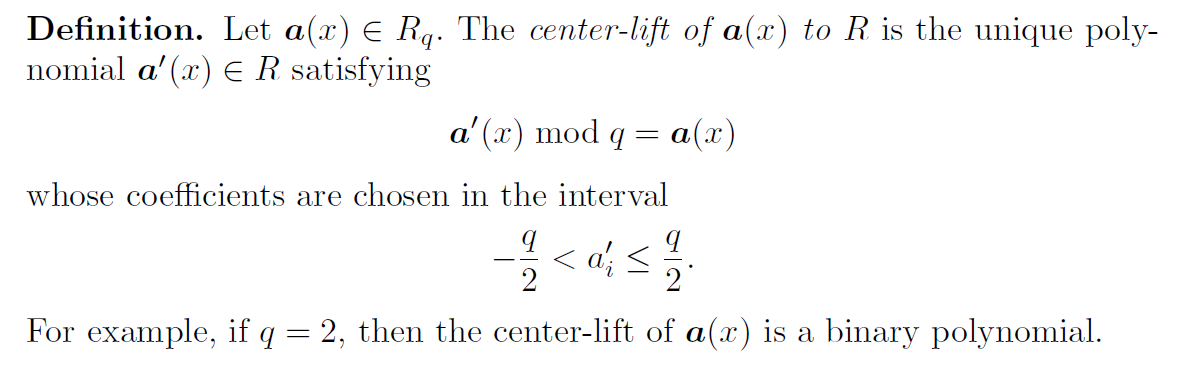

首先说Center-lift,上面说了,R R R R q R_q R q R p R_p R p R q R_q R q R p R_p R p R R R

Center-lift的定义可以看[HSP14]的7.9节,主要是针对多项式系数的操作,可以和补码类比。

上面假设是R q R_q R q R q R_q R q R R R a ( x ) a(x) a ( x ) R q R_q R q a ′ ( x ) a'(x) a ′ ( x ) R R R a i a_i a i a ( x ) a(x) a ( x ) i i i a i ′ a_i' a i ′ a ′ ( x ) a'(x) a ′ ( x ) i i i

Center-lift后的结果是,所有的系数a i ′ a_i' a i ′ ( − q 2 , q 2 ] (-\frac{q}{2}, \frac{q}{2}] ( − 2 q , 2 q ] a i ′ ≡ a i ( m o d q ) a_i' \equiv a_i \pmod q a i ′ ≡ a i ( mod q )

Center-lift的方法也不难,和转补码类似,在q 2 \frac{q}{2} 2 q q 2 \frac{q}{2} 2 q q 2 \frac{q}{2} 2 q ( − q 2 , 0 ) (-\frac{q}{2}, 0) ( − 2 q , 0 )

a i ′ = { a i , if 0 ≤ a i ≤ q 2 a i − q , if q 2 < a i < q a_i' =

\begin{cases}

a_i, & \text {if $0 \le a_i \le \frac{q}{2}$} \\

a_i - q, & \text {if $\frac{q}{2} < a_i < q $}

\end{cases}

a i ′ = { a i , a i − q , if 0 ≤ a i ≤ 2 q if 2 q < a i < q

检验一下,上面的划分可以覆盖整个Z q \mathbb{Z}_q Z q 0 ≤ a i ≤ q 2 0 \le a_i \le \frac{q}{2} 0 ≤ a i ≤ 2 q a i ′ ≡ a i ( m o d q ) a_i' \equiv a_i \pmod q a i ′ ≡ a i ( mod q ) ( − q 2 , q 2 ] (-\frac{q}{2}, \frac{q}{2}] ( − 2 q , 2 q ] q 2 < a i < q \frac{q}{2} < a_i < q 2 q < a i < q a i ′ ≡ a i − q ≡ a i − 0 ≡ a i ( m o d q ) a_i' \equiv a_i - q \equiv a_i - 0 \equiv a_i \pmod q a i ′ ≡ a i − q ≡ a i − 0 ≡ a i ( mod q ) a i a_i a i ( q 2 , q ) (\frac{q}{2}, q) ( 2 q , q ) a i ′ ≡ a i − q a_i' \equiv a_i - q a i ′ ≡ a i − q ( q 2 − q , q − q ) (\frac{q}{2}-q, q-q) ( 2 q − q , q − q ) ( − q 2 , 0 ) (-\frac{q}{2}, 0) ( − 2 q , 0 ) ( − q 2 , q 2 ] (-\frac{q}{2}, \frac{q}{2}] ( − 2 q , 2 q ]

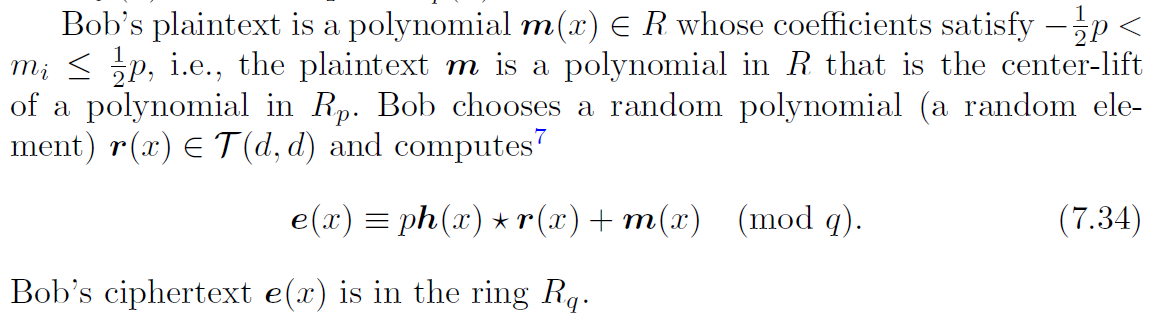

然后接着看加密,明文空间是R p R_p R p R R R ( − p 2 , p 2 ] (-\frac{p}{2}, \frac{p}{2}] ( − 2 p , 2 p ] r ( x ) r(x) r ( x ) T ( d , d ) \mathcal{T}(d, d) T ( d , d ) e ( x ) e(x) e ( x )

在继续解密操作前,先分析一下密文的结构。

首先如果要解密的话,其实只用把p ⋅ h ( x ) ⋅ r ( x ) p·h(x)·r(x) p ⋅ h ( x ) ⋅ r ( x ) p ≡ 0 in R p p \equiv 0 \ \text{in } R_p p ≡ 0 in R p e ( x ) e(x) e ( x ) R p R_p R p p ⋅ h ( x ) ⋅ r ( x ) p·h(x)·r(x) p ⋅ h ( x ) ⋅ r ( x ) R p R_p R p m ( x ) in R q m(x) \ \text{in }R_q m ( x ) in R q R p R_p R p m ( x ) m(x) m ( x )

剩下的问题是我其实并不能保证[ e ( x ) ( m o d q ) ] ≡ e ( x ) ( m o d p ) [e(x) \pmod q] \equiv e(x) \pmod p [ e ( x ) ( mod q )] ≡ e ( x ) ( mod p ) q = k p q = kp q = k p OU98 时有讲过),但因为g c d ( p , q ) = 1 \rm{gcd}(p, q) = 1 gcd ( p , q ) = 1

这样的栗子可以举很多,可以直接看整数的栗子(反正也是模在多项式系数上),设e = 65537 e=65537 e = 65537 q = 512 q=512 q = 512 p = 3 p=3 p = 3

( e ( m o d q ) ) ( m o d p ) = ( 65537 ( m o d 512 ) ) ( m o d 3 ) = 1 ( m o d 3 ) = 1 e ( m o d p ) = 65537 ( m o d 3 ) = 2 \begin{aligned}

(e \pmod q) \pmod p = (65537 \pmod {512}) \pmod 3 = 1 \pmod 3 &= 1 \\

e \pmod p = 65537 \pmod 3 &= 2

\end{aligned}

( e ( mod q )) ( mod p ) = ( 65537 ( mod 512 )) ( mod 3 ) = 1 ( mod 3 ) e ( mod p ) = 65537 ( mod 3 ) = 1 = 2

显然不等,也即R q R_q R q R p R_p R p

但是前面说过,R R R R p R_p R p e ( x ) e(x) e ( x ) R R R R p R_p R p

但新的问题是,直接把R q R_q R q e ( x ) e(x) e ( x ) R R R R R R e ( x ) e(x) e ( x ) 65537 ( m o d 512 ) = 1 ≠ 65537 65537 \pmod {512} = 1 \ne 65537 65537 ( mod 512 ) = 1 = 65537 e ( x ) e(x) e ( x ) R R R ( − q 2 , q 2 ] (-\frac{q}{2}, \frac{q}{2}] ( − 2 q , 2 q ] R q R_q R q

在讲如何把e ( x ) e(x) e ( x ) ( − q 2 , q 2 ] (-\frac{q}{2}, \frac{q}{2}] ( − 2 q , 2 q ]

多项式卷积乘法·

在继续讲解密思路前,先“简要”介绍一下多项式卷积。

在这篇 我曾经写过,多项式的卷积乘法可以看成一个矩阵操作,这里多嘴推导一下这个矩阵是怎么来的,如果不关心推导则可以跳过 。

下面假设f ( x ) f(x) f ( x ) g ( x ) g(x) g ( x ) R R R

f ( x ) ≡ ∑ i = 0 N − 1 f i x i g ( x ) ≡ ∑ i = 0 N − 1 g i x i f(x) \equiv \sum^{N-1}_{i=0} f_i x^i \\

g(x) \equiv \sum^{N-1}_{i=0} g_i x^i

f ( x ) ≡ i = 0 ∑ N − 1 f i x i g ( x ) ≡ i = 0 ∑ N − 1 g i x i

那么有(参考多项式乘法,用分配律推也行):

f ( x ) ⋅ g ( x ) ≡ ∑ i = 0 N − 1 ( f i x i ∑ j = 0 N − 1 g j x j ) ≡ ∑ i = 0 N − 1 ∑ j = 0 N − 1 f i x i g j x j ≡ ∑ i = 0 N − 1 ∑ j = 0 N − 1 f i g j x i + j (in R ) \begin{aligned}

f(x) · g(x)

&\equiv \sum^{N-1}_{i=0} (f_i x^i \sum^{N-1}_{j=0} g_j x^j) \\

&\equiv \sum^{N-1}_{i=0} \sum^{N-1}_{j=0} f_i x^i g_j x^j \\

&\equiv \sum^{N-1}_{i=0} \sum^{N-1}_{j=0} f_i g_j x^{i+j}

\ \text{(in $R$)}

\end{aligned}

f ( x ) ⋅ g ( x ) ≡ i = 0 ∑ N − 1 ( f i x i j = 0 ∑ N − 1 g j x j ) ≡ i = 0 ∑ N − 1 j = 0 ∑ N − 1 f i x i g j x j ≡ i = 0 ∑ N − 1 j = 0 ∑ N − 1 f i g j x i + j (in R )

由于f ( x ) ⋅ g ( x ) f(x) · g(x) f ( x ) ⋅ g ( x ) f ( x ) f(x) f ( x ) g ( x ) g(x) g ( x ) x N − 1 x^{N-1} x N − 1 x N − 1 ⋅ x N − 1 = x 2 ( N − 1 ) x^{N-1} · x^{N-1} = x^{2(N - 1)} x N − 1 ⋅ x N − 1 = x 2 ( N − 1 ) N N N N N N

f ( x ) ⋅ g ( x ) ≡ ∑ i = 0 N − 1 ∑ j = 0 N − 1 f i g j x i + j ≡ ∑ k = 0 N − 1 ( ( ∑ i = 0 k f i g k − i ) ⋅ x k ) + ∑ k = N 2 ( N − 1 ) ( ( ∑ i = k − ( N − 1 ) N − 1 f i g k − i ) ⋅ x k ) (in R ) \begin{aligned}

f(x) · g(x)

&\equiv \sum^{N-1}_{i=0} \sum^{N-1}_{j=0} f_i g_j x^{i+j} \\

\\

&\equiv \sum^{N-1}_{k=0} ((\sum^{k}_{i=0} f_{i} g_{k-i}) · x^k)

+ \sum^{2(N-1)}_{k=N} ((\sum^{N-1}_{i=k-(N-1)} f_{i} g_{k-i}) · x^k)

\ \text{(in $R$)}

\end{aligned}

f ( x ) ⋅ g ( x ) ≡ i = 0 ∑ N − 1 j = 0 ∑ N − 1 f i g j x i + j ≡ k = 0 ∑ N − 1 (( i = 0 ∑ k f i g k − i ) ⋅ x k ) + k = N ∑ 2 ( N − 1 ) (( i = k − ( N − 1 ) ∑ N − 1 f i g k − i ) ⋅ x k ) (in R )

最开始讲环的时候说到,R R R x N − 1 x^N-1 x N − 1 x N ≡ 1 ≡ x 0 (in R ) x^N \equiv 1 \equiv x^0 \ \text{(in }R \text{)} x N ≡ 1 ≡ x 0 (in R )

x N + i ≡ x i (in R ) x^{N + i} \equiv x^i \ \text{(in $R$)}

x N + i ≡ x i (in R )

即未知数x x x N N N

f ( x ) ⋅ g ( x ) ≡ ∑ k = 0 N − 1 ( ( ∑ i = 0 k f i g k − i ) ⋅ x k ) + ∑ k = N 2 ( N − 1 ) ( ( ∑ i = k − ( N − 1 ) N − 1 f i g k − i ) ⋅ x k − N ) ≡ ∑ k = 0 N − 1 ( ( ∑ i = 0 k f i g k − i ) ⋅ x k ) + ∑ k = 0 N − 2 ( ( ∑ i = ( k + N ) − ( N − 1 ) N − 1 f i g ( k + N ) − i ) ⋅ x k ) ≡ ∑ k = 0 N − 1 ( ( ∑ i = 0 k f i g k − i ) ⋅ x k ) + ∑ k = 0 N − 1 ( ( ∑ i = k + 1 N − 1 f i g k + N − i ) ⋅ x k ) ≡ ∑ k = 0 N − 1 ( ∑ i = 0 k f i g k − i + ∑ i = k + 1 N − 1 f i g k + N − i ) ⋅ x k ≡ ∑ k = 0 N − 1 ( ∑ i = 0 N − 1 f i g k − i ( m o d N ) ) ⋅ x k (in R ) \begin{aligned}

f(x) · g(x)

&\equiv \sum^{N-1}_{k=0} ((\sum^{k}_{i=0} f_{i} g_{k-i}) · x^k)

+ \sum^{2(N-1)}_{k=N} ((\sum^{N-1}_{i=k-(N-1)} f_{i} g_{k-i}) · x^{k-N}) \\

&\equiv \sum^{N-1}_{k=0} ((\sum^{k}_{i=0} f_{i} g_{k-i}) · x^k)

+ \sum^{N-2}_{k=0} ((\sum^{N-1}_{i=(k+N)-(N-1)} f_{i} g_{(k+N)-i}) · x^k) \\

&\equiv \sum^{N-1}_{k=0} ((\sum^{k}_{i=0} f_{i} g_{k-i}) · x^k)

+ \sum^{N-1}_{k=0} ((\sum^{N-1}_{i=k+1} f_{i} g_{k+N-i}) · x^k) \\

&\equiv \sum^{N-1}_{k=0} (\sum^{k}_{i=0} f_{i} g_{k-i} + \sum^{N-1}_{i=k+1} f_{i} g_{k+N-i}) · x^k \\

&\equiv \sum^{N-1}_{k=0} (\sum^{N-1}_{i=0} f_{i} g_{k-i \pmod N}) · x^k

\ \text{(in $R$)}

\end{aligned}

f ( x ) ⋅ g ( x ) ≡ k = 0 ∑ N − 1 (( i = 0 ∑ k f i g k − i ) ⋅ x k ) + k = N ∑ 2 ( N − 1 ) (( i = k − ( N − 1 ) ∑ N − 1 f i g k − i ) ⋅ x k − N ) ≡ k = 0 ∑ N − 1 (( i = 0 ∑ k f i g k − i ) ⋅ x k ) + k = 0 ∑ N − 2 (( i = ( k + N ) − ( N − 1 ) ∑ N − 1 f i g ( k + N ) − i ) ⋅ x k ) ≡ k = 0 ∑ N − 1 (( i = 0 ∑ k f i g k − i ) ⋅ x k ) + k = 0 ∑ N − 1 (( i = k + 1 ∑ N − 1 f i g k + N − i ) ⋅ x k ) ≡ k = 0 ∑ N − 1 ( i = 0 ∑ k f i g k − i + i = k + 1 ∑ N − 1 f i g k + N − i ) ⋅ x k ≡ k = 0 ∑ N − 1 ( i = 0 ∑ N − 1 f i g k − i ( mod N ) ) ⋅ x k (in R )

其中的∑ i = 0 N − 1 f i g k − i ( m o d N ) \sum^{N-1}_{i=0} f_{i} g_{k-i \pmod N} ∑ i = 0 N − 1 f i g k − i ( mod N ) f ( x ) ⋅ g ( x ) f(x) · g(x) f ( x ) ⋅ g ( x ) k k k

粗略检验一下正确性,设f ( x ) = x 2 + 2 x + 3 f(x)=x^2+2x + 3 f ( x ) = x 2 + 2 x + 3 g ( x ) = 3 x 2 + 2 x + 1 g(x) = 3x^2 + 2x + 1 g ( x ) = 3 x 2 + 2 x + 1 N = 3 N=3 N = 3

f ( x ) ⋅ g ( x ) ≡ ( x 2 + 2 x + 3 ) ⋅ ( 3 x 2 + 2 x + 1 ) ≡ 3 x 4 + 8 x 3 + 14 x 2 + 8 x + 3 ≡ 3 x + 8 + 14 x 2 + 8 x + 3 ≡ 14 x 2 + 11 x + 11 (in R ) \begin{aligned}

f(x) · g(x)

&\equiv (x^2+2x + 3) · (3x^2 + 2x + 1) \\

&\equiv 3 x^4 + 8 x^3 + 14 x^2 + 8 x + 3 \\

&\equiv 3x + 8 + 14x^2 + 8x + 3 \\

&\equiv 14x^2 + 11x + 11

\ \text{(in $R$)}

\end{aligned}

f ( x ) ⋅ g ( x ) ≡ ( x 2 + 2 x + 3 ) ⋅ ( 3 x 2 + 2 x + 1 ) ≡ 3 x 4 + 8 x 3 + 14 x 2 + 8 x + 3 ≡ 3 x + 8 + 14 x 2 + 8 x + 3 ≡ 14 x 2 + 11 x + 11 (in R )

∑ k = 0 N − 1 ( ∑ i = 0 N − 1 f i g k − i ( m o d N ) ) ⋅ x k ≡ ∑ k = 0 2 ( ∑ i = 0 2 f i g k − i ( m o d 3 ) ) ⋅ x k ≡ ( ∑ i = 0 2 f i g 0 − i ( m o d 3 ) ) ⋅ x 0 + ( ∑ i = 0 2 f i g 1 − i ( m o d 3 ) ) ⋅ x 1 + ( ∑ i = 0 2 f i g 2 − i ( m o d 3 ) ) ⋅ x 2 ≡ ( f 0 g 0 + f 1 g 2 + f 2 g 1 ) ⋅ x 0 + ( f 0 g 1 + f 1 g 0 + f 2 g 2 ) ⋅ x 1 + ( f 0 g 2 + f 1 g 1 + f 2 g 0 ) ⋅ x 2 ≡ ( 3 ⋅ 1 + 2 ⋅ 3 + 1 ⋅ 2 ) ⋅ x 0 + ( 3 ⋅ 2 + 2 ⋅ 1 + 1 ⋅ 3 ) ⋅ x 1 + ( 3 ⋅ 3 + 2 ⋅ 2 + 1 ⋅ 1 ) ⋅ x 2 ≡ 14 x 2 + 11 x 1 + 11 x 0 ≡ 14 x 2 + 11 x + 11 (in R ) \begin{aligned}

&\sum^{N-1}_{k=0} (\sum^{N-1}_{i=0} f_{i} g_{k-i \pmod N}) · x^k \\

\equiv &\sum^{2}_{k=0} (\sum^{2}_{i=0} f_{i} g_{k-i \pmod 3}) · x^k \\

\equiv &(\sum^{2}_{i=0} f_{i} g_{0-i \pmod 3}) · x^0

+ (\sum^{2}_{i=0} f_{i} g_{1-i \pmod 3}) · x^1

+ (\sum^{2}_{i=0} f_{i} g_{2-i \pmod 3}) · x^2 \\

\equiv &(f_0 g_0 + f_1 g_2 + f_2 g_1) · x^0

+ (f_0 g_1 + f_1 g_0 + f_2 g_2) · x^1

+ (f_0 g_2 + f_1 g_1 + f_2 g_0) · x^2 \\

\equiv &(3·1 + 2·3 + 1·2) · x^0

+ (3·2 + 2·1 + 1·3) · x^1

+ (3·3 + 2·2 + 1·1) · x^2 \\

\equiv &14x^2 + 11x^1 + 11x^0 \\

\equiv &14x^2 + 11x + 11

\ \text{(in $R$)}

\end{aligned}

≡ ≡ ≡ ≡ ≡ ≡ k = 0 ∑ N − 1 ( i = 0 ∑ N − 1 f i g k − i ( mod N ) ) ⋅ x k k = 0 ∑ 2 ( i = 0 ∑ 2 f i g k − i ( mod 3 ) ) ⋅ x k ( i = 0 ∑ 2 f i g 0 − i ( mod 3 ) ) ⋅ x 0 + ( i = 0 ∑ 2 f i g 1 − i ( mod 3 ) ) ⋅ x 1 + ( i = 0 ∑ 2 f i g 2 − i ( mod 3 ) ) ⋅ x 2 ( f 0 g 0 + f 1 g 2 + f 2 g 1 ) ⋅ x 0 + ( f 0 g 1 + f 1 g 0 + f 2 g 2 ) ⋅ x 1 + ( f 0 g 2 + f 1 g 1 + f 2 g 0 ) ⋅ x 2 ( 3 ⋅ 1 + 2 ⋅ 3 + 1 ⋅ 2 ) ⋅ x 0 + ( 3 ⋅ 2 + 2 ⋅ 1 + 1 ⋅ 3 ) ⋅ x 1 + ( 3 ⋅ 3 + 2 ⋅ 2 + 1 ⋅ 1 ) ⋅ x 2 14 x 2 + 11 x 1 + 11 x 0 14 x 2 + 11 x + 11 (in R )

检验通过。

以下用矩阵的形式表达∑ k = 0 N − 1 ( ∑ i = 0 N − 1 f i g k − i ( m o d N ) ) ⋅ x k \sum^{N-1}_{k=0} (\sum^{N-1}_{i=0} f_{i} g_{k-i \pmod N}) · x^k ∑ k = 0 N − 1 ( ∑ i = 0 N − 1 f i g k − i ( mod N ) ) ⋅ x k f ( x ) ⋅ g ( x ) f(x)·g(x) f ( x ) ⋅ g ( x ) i i i λ i \lambda_i λ i

( f 0 , f 1 , . . . , f N − 1 ) ⋅ ( g 0 g 1 g 2 ⋯ g N − 1 g N − 1 g 0 g 1 ⋯ g N − 2 g N − 2 g N − 1 g 0 ⋯ g N − 3 ⋮ ⋮ ⋮ ⋱ ⋮ g 1 g 2 g 3 ⋯ g 0 ) = ( λ 0 , λ 1 , . . . , λ N − 1 ) (in R ) (f_0, f_1, ..., f_{N-1}) ·

\begin{pmatrix}

g_0 & g_1 & g_2 & \cdots & g_{N-1} \\

g_{N-1} & g_0 & g_1 & \cdots & g_{N-2} \\

g_{N-2} & g_{N-1} & g_0 & \cdots & g_{N-3} \\

\vdots & \vdots & \vdots & \ddots & \vdots \\

g_1 & g_2 & g_3 & \cdots & g_0 \\

\end{pmatrix} \\

= (\lambda_0, \lambda_1, ..., \lambda_{N-1})\ \ \text{(in $R$)}

( f 0 , f 1 , ... , f N − 1 ) ⋅ ⎝ ⎛ g 0 g N − 1 g N − 2 ⋮ g 1 g 1 g 0 g N − 1 ⋮ g 2 g 2 g 1 g 0 ⋮ g 3 ⋯ ⋯ ⋯ ⋱ ⋯ g N − 1 g N − 2 g N − 3 ⋮ g 0 ⎠ ⎞ = ( λ 0 , λ 1 , ... , λ N − 1 ) (in R )

解密与参数关系计算·

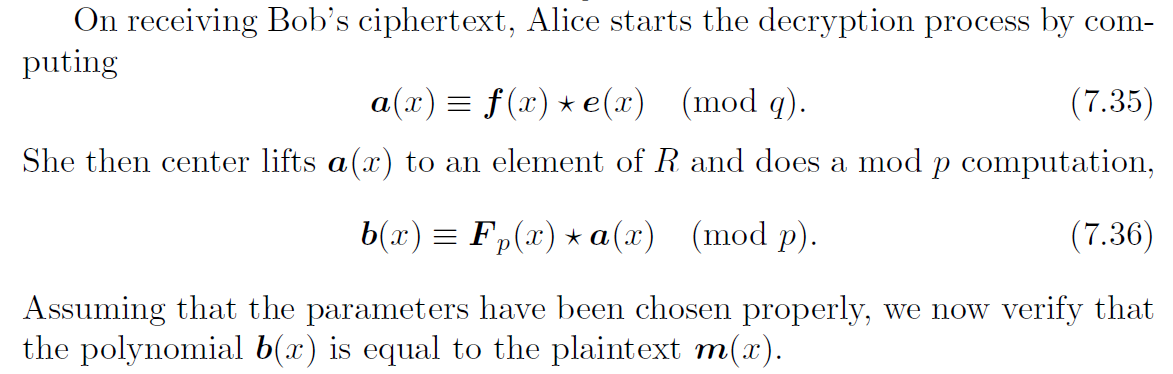

首先直接贴解密过程,

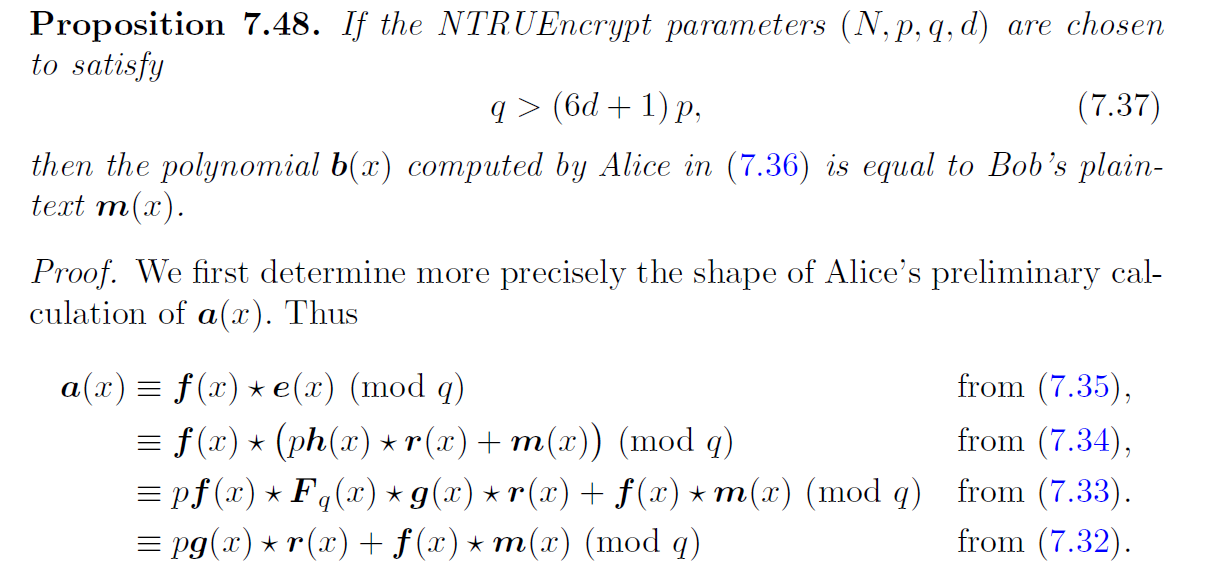

公式推导我也懒得再码一遍了,直接截图:

现在的目标是要把e ( x ) e(x) e ( x ) ( − q 2 , q 2 ] (-\frac{q}{2}, \frac{q}{2}] ( − 2 q , 2 q ] e ( x ) e(x) e ( x ) h ( x ) h(x) h ( x ) h ( x ) ≡ f ( x ) − 1 ⋅ g ( x ) in R q h(x) \equiv f(x)^{-1} · g(x) \ \text{in } R_q h ( x ) ≡ f ( x ) − 1 ⋅ g ( x ) in R q f ( x ) − 1 f(x)^{-1} f ( x ) − 1 q q q

消去方法如上面a ( x ) a(x) a ( x ) f ( x ) f(x) f ( x ) h ( x ) h(x) h ( x ) g ( x ) g(x) g ( x ) g ( x ) ∈ T ( d , d ) g(x) \in \mathcal{T}(d, d) g ( x ) ∈ T ( d , d ) − 1 -1 − 1 0 0 0 1 1 1

虽然消去h ( x ) h(x) h ( x ) a ( x ) a(x) a ( x ) ( − q 2 , q 2 ] (-\frac{q}{2}, \frac{q}{2}] ( − 2 q , 2 q ] a ( x ) a(x) a ( x )

可以把a ( x ) a(x) a ( x ) p ⋅ g ( x ) ⋅ r ( x ) p · g(x) · r(x) p ⋅ g ( x ) ⋅ r ( x ) f ( x ) ⋅ m ( x ) f(x) · m(x) f ( x ) ⋅ m ( x )

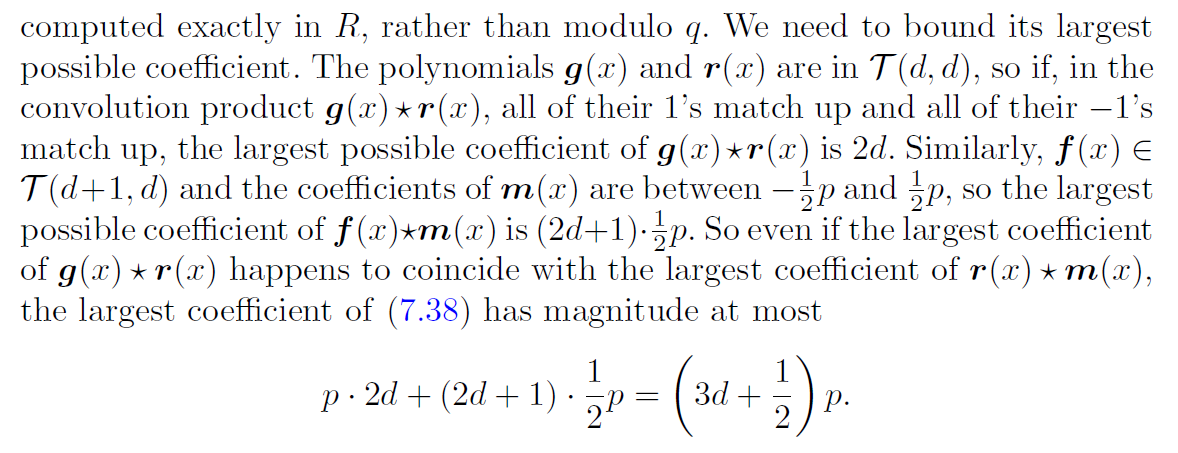

首先看p ⋅ g ( x ) ⋅ r ( x ) p · g(x) · r(x) p ⋅ g ( x ) ⋅ r ( x ) p p p g ( x ) ⋅ r ( x ) g(x) · r(x) g ( x ) ⋅ r ( x ) g ( x ) g(x) g ( x ) r ( x ) r(x) r ( x ) T ( d , d ) \mathcal{T}(d, d) T ( d , d ) d d d 1 1 1 d d d − 1 -1 − 1 0 0 0

上一节已经推出了,∑ i = 0 N − 1 g i r k − i ( m o d N ) \sum^{N-1}_{i=0} g_{i} r_{k-i \pmod N} ∑ i = 0 N − 1 g i r k − i ( mod N ) g ( x ) ⋅ r ( x ) g(x) · r(x) g ( x ) ⋅ r ( x ) k k k g i r k − i ( m o d N ) g_{i} r_{k-i \pmod N} g i r k − i ( mod N ) g i g_{i} g i r k − i ( m o d N ) r_{k-i \pmod N} r k − i ( mod N ) 1 1 1 − 1 -1 − 1 1 1 1 g i r k − i ( m o d N ) g_{i} r_{k-i \pmod N} g i r k − i ( mod N ) 1 1 1 g ( x ) ⋅ r ( x ) g(x) · r(x) g ( x ) ⋅ r ( x ) k k k 1 1 1 g i g_{i} g i 1 1 1 r k − i ( m o d N ) r_{k-i \pmod N} r k − i ( mod N ) − 1 -1 − 1 g i g_{i} g i − 1 -1 − 1 r k − i ( m o d N ) r_{k-i \pmod N} r k − i ( mod N ) 0 0 0 g i g_{i} g i 0 0 0 r k − i ( m o d N ) r_{k-i \pmod N} r k − i ( mod N ) 2 d 2d 2 d

再把常数p p p p ⋅ g ( x ) ⋅ r ( x ) p · g(x) · r(x) p ⋅ g ( x ) ⋅ r ( x ) p ⋅ 2 d p·2d p ⋅ 2 d

类似地,当1 1 1 − 1 -1 − 1 g i r k − i ( m o d N ) g_{i} r_{k-i \pmod N} g i r k − i ( mod N ) − 1 -1 − 1 p ⋅ g ( x ) ⋅ r ( x ) p · g(x) · r(x) p ⋅ g ( x ) ⋅ r ( x ) − p ⋅ 2 d -p·2d − p ⋅ 2 d

再来看f ( x ) ⋅ m ( x ) f(x) · m(x) f ( x ) ⋅ m ( x ) f ( x ) f(x) f ( x ) T ( d + 1 , d ) \mathcal{T}(d+1, d) T ( d + 1 , d ) d + 1 d+1 d + 1 1 1 1 d d d − 1 -1 − 1 0 0 0 m ( x ) m(x) m ( x ) ( − p 2 , p 2 ] (-\frac{p}{2}, \frac{p}{2}] ( − 2 p , 2 p ] R p R_p R p

类似地,∑ i = 0 N − 1 f i m k − i ( m o d N ) \sum^{N-1}_{i=0} f_{i} m_{k-i \pmod N} ∑ i = 0 N − 1 f i m k − i ( mod N ) f ( x ) ⋅ m ( x ) f(x) · m(x) f ( x ) ⋅ m ( x ) k k k f i m k − i ( m o d N ) f_{i} m_{k-i \pmod N} f i m k − i ( mod N ) f i f_{i} f i 1 1 1 m k − i ( m o d N ) m_{k-i \pmod N} m k − i ( mod N ) p 2 \frac{p}{2} 2 p f i f_{i} f i − 1 -1 − 1 m k − i ( m o d N ) m_{k-i \pmod N} m k − i ( mod N ) − p 2 -\frac{p}{2} − 2 p p 2 \frac{p}{2} 2 p ( d + 1 ) + d (d+1)+d ( d + 1 ) + d f ( x ) f(x) f ( x ) 1 1 1 − 1 -1 − 1 f ( x ) ⋅ m ( x ) f(x) · m(x) f ( x ) ⋅ m ( x ) ( 2 d + 1 ) ⋅ p 2 (2d+1) · \frac{p}{2} ( 2 d + 1 ) ⋅ 2 p

再类似地,在f i f_{i} f i 1 1 1 m k − i ( m o d N ) m_{k-i \pmod N} m k − i ( mod N ) − p 2 -\frac{p}{2} − 2 p f i f_{i} f i − 1 -1 − 1 m k − i ( m o d N ) m_{k-i \pmod N} m k − i ( mod N ) p 2 \frac{p}{2} 2 p f i m k − i ( m o d N ) f_{i} m_{k-i \pmod N} f i m k − i ( mod N ) − p 2 -\frac{p}{2} − 2 p ( 2 d + 1 ) (2d+1) ( 2 d + 1 ) f ( x ) ⋅ m ( x ) f(x) · m(x) f ( x ) ⋅ m ( x ) − ( 2 d + 1 ) ⋅ p 2 -(2d+1) · \frac{p}{2} − ( 2 d + 1 ) ⋅ 2 p

最后a ( x ) a(x) a ( x ) p ⋅ g ( x ) ⋅ r ( x ) p · g(x) · r(x) p ⋅ g ( x ) ⋅ r ( x ) f ( x ) ⋅ m ( x ) f(x) · m(x) f ( x ) ⋅ m ( x )

p ⋅ 2 d + ( 2 d + 1 ) ⋅ p 2 = 3 d p + p 2 = ( 3 d + 1 2 ) ⋅ p p·2d + (2d+1) · \frac{p}{2} = 3dp + \frac{p}{2} = (3d + \frac{1}{2}) · p

p ⋅ 2 d + ( 2 d + 1 ) ⋅ 2 p = 3 d p + 2 p = ( 3 d + 2 1 ) ⋅ p

同理,最小系数是− ( 3 d + 1 2 ) ⋅ p -(3d + \frac{1}{2}) · p − ( 3 d + 2 1 ) ⋅ p

接下来,要保证a ( x ) a(x) a ( x ) ( − q 2 , q 2 ] (-\frac{q}{2}, \frac{q}{2}] ( − 2 q , 2 q ] q 2 \frac{q}{2} 2 q − q 2 -\frac{q}{2} − 2 q

( 3 d + 1 2 ) ⋅ p < q 2 (3d + \frac{1}{2}) · p < \frac{q}{2}

( 3 d + 2 1 ) ⋅ p < 2 q

化简也即:

( 6 d + 1 ) ⋅ p < q (6d+1)·p < q

( 6 d + 1 ) ⋅ p < q

即需要在设置四个公开参数时保证以上关系,才能让a ( x ) a(x) a ( x ) R R R

接着按前文说的,现在a ( x ) a(x) a ( x ) R R R R p R_p R p p ⋅ g ( x ) ⋅ r ( x ) p · g(x) · r(x) p ⋅ g ( x ) ⋅ r ( x )

a ( x ) ≡ p ⋅ g ( x ) ⋅ r ( x ) + f ( x ) ⋅ m ( x ) ≡ f ( x ) ⋅ m ( x ) (in R p ) a(x)

\equiv p · g(x) · r(x) + f(x) · m(x) \equiv f(x) · m(x) \ \text{(in $R_p$)}

a ( x ) ≡ p ⋅ g ( x ) ⋅ r ( x ) + f ( x ) ⋅ m ( x ) ≡ f ( x ) ⋅ m ( x ) (in R p )

为了恢复出m ( x ) m(x) m ( x ) f ( x ) f(x) f ( x ) f − 1 ( x ) f^{-1}(x) f − 1 ( x )

b ( x ) ≡ F p ( x ) ⋅ a ( x ) ≡ f − 1 ( x ) ⋅ f ( x ) ⋅ m ( x ) ≡ m ( x ) (in R p ) b(x)

\equiv F_p(x) · a(x)

\equiv f^{-1}(x) · f(x) · m(x)

\equiv m(x)

\ \text{(in $R_p$)}

b ( x ) ≡ F p ( x ) ⋅ a ( x ) ≡ f − 1 ( x ) ⋅ f ( x ) ⋅ m ( x ) ≡ m ( x ) (in R p )

到这可以已经解密出m ( x ) m(x) m ( x ) m ( x ) m(x) m ( x ) R p R_p R p [ 0 , p ) [0, p) [ 0 , p ) m ( x ) m(x) m ( x ) ( − p 2 , p 2 ] (-\frac{p}{2}, \frac{p}{2}] ( − 2 p , 2 p ] b ( x ) b(x) b ( x ) m ( x ) m(x) m ( x )

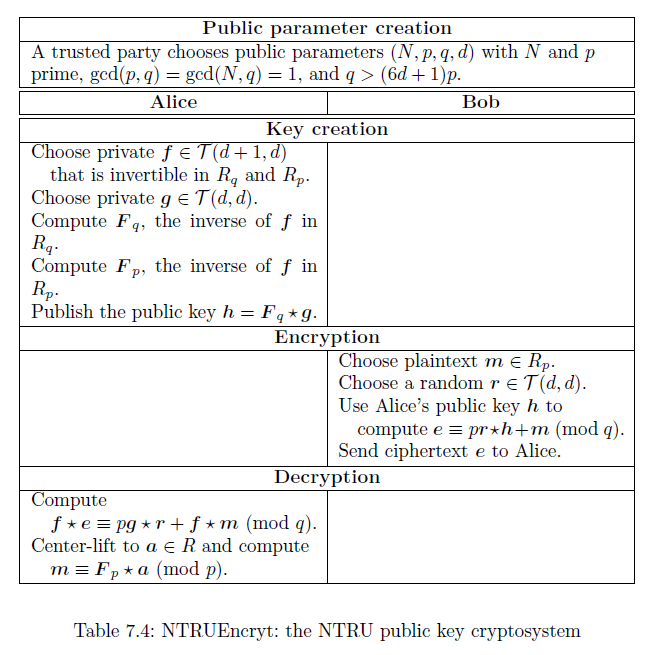

公开参数 :( N , p , q , d ) (N, p, q, d) ( N , p , q , d ) N N N p p p 3 3 3 q q q 2 2 2 g c d ( N , q ) = g c d ( p , q ) = 1 \rm{gcd}(N, q) = \rm{gcd}(p, q) = 1 gcd ( N , q ) = gcd ( p , q ) = 1 ( 6 d + 1 ) ⋅ p < q (6d+1)·p < q ( 6 d + 1 ) ⋅ p < q

密钥生成 :采样f ( x ) ← $ T ( d + 1 , d ) f(x) \overset{\$}{\leftarrow} \mathcal{T}(d+1, d) f ( x ) ← $ T ( d + 1 , d ) g ( x ) ← $ T ( d , d ) g(x) \overset{\$}{\leftarrow} \mathcal{T}(d, d) g ( x ) ← $ T ( d , d ) F q ≡ f − 1 ( x ) (in R q ) F_q \equiv f^{-1}(x) \ \text{(in }R_q \text{)} F q ≡ f − 1 ( x ) (in R q ) F p ≡ f − 1 ( x ) (in R p ) F_p \equiv f^{-1}(x) \ \text{(in }R_p \text{)} F p ≡ f − 1 ( x ) (in R p ) h ( x ) ≡ F q ( x ) g ( x ) (in R q ) h(x) \equiv F_q(x) g(x) \ \text{(in }R_q \text{)} h ( x ) ≡ F q ( x ) g ( x ) (in R q )

私钥为:( f ( x ) , g ( x ) , F q ( x ) , F p ( x ) ) (f(x), g(x), F_q(x), F_p(x)) ( f ( x ) , g ( x ) , F q ( x ) , F p ( x ))

公钥为:h ( x ) h(x) h ( x )

加密 :明文m ( x ) m(x) m ( x ) ( − p 2 , p 2 ] (-\frac{p}{2}, \frac{p}{2}] ( − 2 p , 2 p ] R p R_p R p r ( x ) ← $ T ( d , d ) r(x) \overset{\$}{\leftarrow} \mathcal{T}(d, d) r ( x ) ← $ T ( d , d ) e ( x ) ≡ p h ( x ) r ( x ) + m ( x ) (in R q ) e(x)\equiv ph(x)r(x) + m(x) \ \text{(in }R_q \text{)} e ( x ) ≡ p h ( x ) r ( x ) + m ( x ) (in R q )

解密 :计算a ( x ) ≡ f ( x ) e ( x ) (in R q ) a(x) \equiv f(x)e(x) \ \text{(in }R_q \text{)} a ( x ) ≡ f ( x ) e ( x ) (in R q ) a ( x ) ∈ R a(x) \in R a ( x ) ∈ R m ( x ) ≡ F p ( x ) a ( x ) (in R q ) m(x) \equiv F_p(x) a(x) \ \text{(in }R_q \text{)} m ( x ) ≡ F p ( x ) a ( x ) (in R q ) m ( x ) m(x) m ( x ) R R R R p R_p R p

参考代码·

参照上面理论部分写了个代码,其实我在很久以前就写过一个NTRU的代码,但因为穷拿去投题了,所以有保密协议就不能发,这次代码的加了很多骚操作,整体来说也更美观,所以感觉还是值得发一下。

首先是三个环R R R R p R_p R p R q R_q R q Z [ x ] \mathbb{Z}[x] Z [ x ] ( Z / p Z ) [ x ] (\mathbb{Z}/p\mathbb{Z})[x] ( Z / p Z ) [ x ] ( Z / q Z ) [ x ] (\mathbb{Z}/q\mathbb{Z})[x] ( Z / q Z ) [ x ]

1 2 3 R_ = PolynomialRing(ZZ,'x' ) Rp_ = PolynomialRing(Zmod(p),'xp' ) Rq_ = PolynomialRing(Zmod(q),'xq' )

其中为了防止混淆,( Z / p Z ) [ x ] (\mathbb{Z}/p\mathbb{Z})[x] ( Z / p Z ) [ x ] ( Z / q Z ) [ x ] (\mathbb{Z}/q\mathbb{Z})[x] ( Z / q Z ) [ x ] xp和xq。

然后使用上面三个东西做商环(模x N − 1 x^N-1 x N − 1 R R R R p R_p R p R q R_q R q

1 2 3 R = R_.quotient(x^N - 1 , 'y' ) Rp = Rp_.quotient(xp^N - 1 , 'yp' ) Rq = Rq_.quotient(xq^N - 1 , 'yq' )

其中也是为了防混淆,我把R R R R p R_p R p R q R_q R q y、yp和yq。

然后采样三元多项式的函数T \mathcal{T} T d 1 d_1 d 1 1 1 1 d 2 d_2 d 2 − 1 -1 − 1 shuffle将其打乱以获得随机的输出,然后要注意T \mathcal{T} T R R R

1 2 3 4 5 def T (self, d1, d2 ): assert self.N >= d1+d2 t = [1 ]*d1 + [-1 ]*d2 + [0 ]*(self.N-d1-d2) shuffle(t) return self.R(t)

Center-lift函数基本照抄理论部分的公式就可以了,但由于作为函数我并不知道需要Lift的是R p R_p R p R q R_q R q

1 2 3 def lift (self, fx ): mod = Integer(fx.base_ring()(-1 )) + 1 return self.R([Integer(x)-mod if x > mod//2 else x for x in list (fx)])

然后是密钥生成,首先f ( x ) f(x) f ( x ) g ( x ) g(x) g ( x ) T \mathcal{T} T F p F_p F p R p R_p R p p p p

1 Fp = self.Rp(list (fx)) ^ (-1 )

上面需要先把fx转换到Rp上再做求逆,而由于前面设置的未知数名称不一致,不能直接用Rp(fx)做转换,曲线救国,先用list(fx)提取fx的系数,然后用系数转到Rp。

F q F_q F q q q q 这个教程 的invertmodpowerof2做递归求逆,但是我后来想到了一种更美观的“曲线救国”方法。

参考整数域上的求逆,比如要求a − 1 ( m o d n ) a^{-1} \pmod n a − 1 ( mod n )

a φ ( n ) − 1 ≡ a φ ( n ) a − 1 ≡ 1 ⋅ a − 1 ≡ a − 1 ( m o d n ) a^{\varphi(n)-1} \equiv a^{\varphi(n)} a^{-1} \equiv 1 · a^{-1} \equiv a^{-1} \pmod n

a φ ( n ) − 1 ≡ a φ ( n ) a − 1 ≡ 1 ⋅ a − 1 ≡ a − 1 ( mod n )

其中的φ ( n ) \varphi(n) φ ( n ) Z n ∗ \mathbb{Z}_n^* Z n ∗

所以只要求出F q F_q F q F q F_q F q

经过计算加实验~~(原理未明,留坑)~~,发现f ( x ) f(x) f ( x ) F q F_q F q q q q 2 2 2

φ ( q ) = q N − q \varphi(q) = q^{N} - q

φ ( q ) = q N − q

的因子。

PS:这里我取了最大值,即以上不是真正符合阶的定义,但是阶的某个倍数,所以说其阶是上面式子的一个因子,如果有方法可以分解上式则可能可以找到真正的阶,但在q q q φ ( q ) \varphi(q) φ ( q )

而f ( x ) f(x) f ( x ) F p F_p F p p p p

φ ( p ) = p N − p \varphi(p) = p^{N} - p

φ ( p ) = p N − p

的因子。这个结果和之前求G L ( n , F p ) GL(n, \mathbb{F}_p) G L ( n , F p ) 类似,毕竟p p p

PS:(2024.01.03更新)这里求阶的方法其实和RSA中求φ \varphi φ p N − p p^{N} - p p N − p p N − p p^{N} - p p N − p

另外,若p p p q q q p = ∑ i p i k i p = \sum_i p_i^{k_i} p = ∑ i p i k i f ( x ) f(x) f ( x ) F p F_p F p

∏ i ( p i k i N − p i k i ) \prod_i (p_i^{k_iN} - p_i^{k_i})

i ∏ ( p i k i N − p i k i )

综上,通过计算

F p ≡ f ( x ) φ ( p ) − 1 ≡ f − 1 ( x ) (in R p ) F q ≡ f ( x ) φ ( q ) − 1 ≡ f − 1 ( x ) (in R q ) F_p \equiv f(x)^{\varphi(p)-1} \equiv f^{-1}(x) \ \text{(in $R_p$)} \\

F_q \equiv f(x)^{\varphi(q)-1} \equiv f^{-1}(x) \ \text{(in $R_q$)}

F p ≡ f ( x ) φ ( p ) − 1 ≡ f − 1 ( x ) (in R p ) F q ≡ f ( x ) φ ( q ) − 1 ≡ f − 1 ( x ) (in R q )

即可算出F p F_p F p F q F_q F q

然后加密好像没啥可说的,只是为了统一,我把返回值转成字符串再输出,这样在输进解密函数时也不需要考虑类型问题。

解密函数也没啥好说,关注Center-lift的时机即可。

最后的参考代码:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 93 94 95 96 97 98 99 100 101 102 103 104 105 106 107 108 109 110 111 112 113 114 115 116 117 118 119 120 121 122 123 124 125 126 127 128 129 130 131 132 133 134 135 136 137 138 139 140 141 142 143 144 145 146 147 148 149 150 151 152 153 154 155 156 157 158 159 160 class NTRU : def __init__ (self, N, p, q, d ): self.debug = False assert q > (6 *d+1 )*p assert is_prime(N) assert gcd(N, q) == 1 and gcd(p, q) == 1 self.N = N self.p = p self.q = q self.d = d self.R_ = PolynomialRing(ZZ,'x' ) self.Rp_ = PolynomialRing(Zmod(p),'xp' ) self.Rq_ = PolynomialRing(Zmod(q),'xq' ) x = self.R_.gen() xp = self.Rp_.gen() xq = self.Rq_.gen() self.R = self.R_.quotient(x^N - 1 , 'y' ) self.Rp = self.Rp_.quotient(xp^N - 1 , 'yp' ) self.Rq = self.Rq_.quotient(xq^N - 1 , 'yq' ) self.RpOrder = self.p^self.N - self.p self.RqOrder = self.q^self.N - self.q self.sk, self.pk = self.keyGen() def test (self ): assert self.debug == True pass def T (self, d1, d2 ): assert self.N >= d1+d2 t = [1 ]*d1 + [-1 ]*d2 + [0 ]*(self.N-d1-d2) shuffle(t) return self.R(t) def lift (self, fx ): mod = Integer(fx.base_ring()(-1 )) + 1 return self.R([Integer(x)-mod if x > mod//2 else x for x in list (fx)]) def keyGen (self ): fx = self.T(self.d+1 , self.d) gx = self.T(self.d, self.d) Fp = self.Rp(list (fx)) ^ (-1 ) assert pow (self.Rp(list (fx)), self.RpOrder-1 ) == Fp assert self.Rp(list (fx)) * Fp == 1 Fq = pow (self.Rq(list (fx)), self.RqOrder - 1 ) assert self.Rq(list (fx)) * Fq == 1 hx = Fq * self.Rq(list (gx)) sk = (fx, gx, Fp, Fq, hx) pk = hx return sk, pk def setKey (self, fx, gx ): assert type (fx) == type ('x^2 + 1' ) assert type (gx) == type ('x^2 - 1' ) try : fx = self.R(fx) gx = self.R(gx) Fp = self.Rp(list (fx)) ^ (-1 ) Fq = pow (self.Rq(list (fx)), self.RqOrder - 1 ) hx = Fq * self.Rq(list (gx)) self.sk = (fx, gx, Fp, Fq, hx) self.pk = hx return True except : return False def getKey (self ): ssk = ( str (self.R_(list (self.sk[0 ]))), str (self.R_(list (self.sk[1 ]))) ) spk = str (self.Rq_(list (self.pk))) return ssk, spk def encrypt (self, m ): assert type (m) == type ('x^2 + 1' ) assert self.pk != None hx = self.pk mx = self.R(m) mx = self.Rp(list (mx)) mx = self.Rq(list (mx)) rx = self.T(self.d, self.d) rx = self.Rq(list (rx)) e = self.p * rx * hx + mx return str (self.Rq_(list (e))) def decrypt (self, e ): assert type (e) == type ('xq^2 - 1' ) assert self.sk != None fx, gx, Fp, Fq, hx = self.sk e = self.Rq(e) ax = self.Rq(list (fx)) * e a = self.lift(ax) bx = Fp * self.Rp(list (a)) b = self.lift(bx) return str (self.R_(list (b))) if __name__ == '__main__' : mm = '-x^2 + x + 1' ntru = NTRU(N=11 , p=3 , q=512 , d=3 ) print ('keyGen check:' ) sk, pk = ntru.getKey() print ("fx = '%s'" % sk[0 ]) print ("gx = '%s'" % sk[1 ]) print ("hx = '%s'" % pk) print ('\nencrypt/decrypt check:' ) e = ntru.encrypt(mm) print ("e = '%s'" % e) m = ntru.decrypt(e) print (m) assert m == mm print (m) print ('\ncheck setKey:' ) fx = 'x^10 + x^9 - x^8 - x^5 + x^4 + x - 1' gx = '-x^10 + x^9 - x^6 - x^5 + x^4 + 1' hx = '357*xq^10 + 156*xq^9 + 22*xq^8 + 467*xq^7 + 356*xq^6 + 23*xq^5 + 422*xq^4 + 490*xq^3 + 200*xq^2 + 201*xq + 378' e = '286*xq^10 + 336*xq^9 + 355*xq^8 + 220*xq^7 + 330*xq^6 + 198*xq^5 + 182*xq^4 + 443*xq^3 + 454*xq^2 + 45*xq + 227' ntru.setKey(fx, gx) m = ntru.decrypt(e) assert m == mm print (m)

攻击方法·

下面说一下[HPS14]里提到的两种攻击方法。

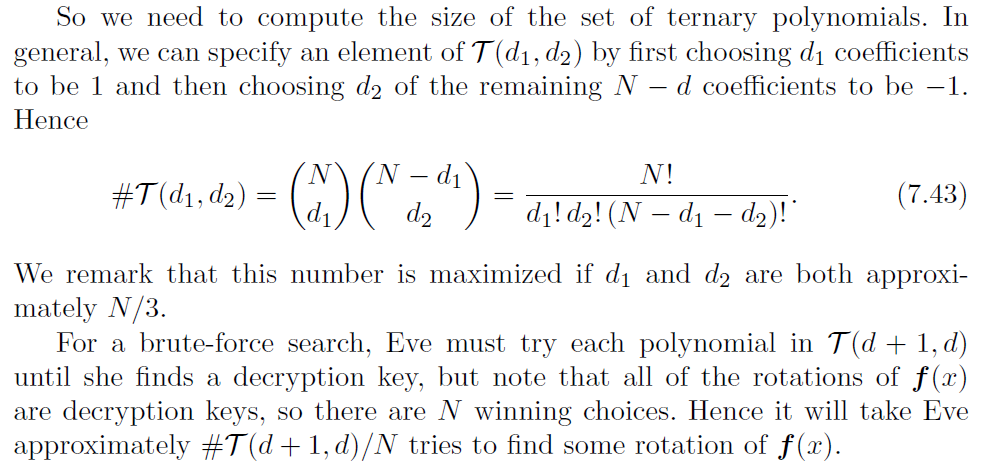

小密钥空间·

[HPS14]的7.10.2中提到:

即N N N d d d f ( x ) f(x) f ( x )

这个在参数设置上注意就好了,做题的话看见N N N d d d

格规约攻击·

这里参考[HPS14]的7.11的内容,主要关注公钥的生成:

h ( x ) ≡ f ( x ) − 1 ⋅ g ( x ) in R q h(x) \equiv f(x)^{-1} · g(x) \ \text{in } R_q

h ( x ) ≡ f ( x ) − 1 ⋅ g ( x ) in R q

把模数去除,参考[HPS14]的写法即存在一个多项式u ( x ) u(x) u ( x )

f ( x ) ⋅ h ( x ) − q ⋅ u ( x ) = g ( x ) f(x) · h(x) - q · u(x) = g(x)

f ( x ) ⋅ h ( x ) − q ⋅ u ( x ) = g ( x )

写成矩阵形式也即(如果熟悉格规约的话,会把已知的放进矩阵):

( f ( x ) , − u ( x ) ) [ 1 h ( x ) 0 q ] = ( f ( x ) , g ( x ) ) (f(x), -u(x))

\begin{bmatrix}

1 & h(x) \\

0 & q \\

\end{bmatrix} =

(f(x), g(x))

( f ( x ) , − u ( x )) [ 1 0 h ( x ) q ] = ( f ( x ) , g ( x ))

这个只是一个写着方便的表述,实际上f ( x ) f(x) f ( x ) g ( x ) g(x) g ( x ) h ( x ) h(x) h ( x ) u ( x ) u(x) u ( x )

多项式相乘:用前面说的多项式卷积乘法的矩阵写法;

多项式数乘:用多项式的系数向量和对角线上为该常数的对角矩阵相乘;

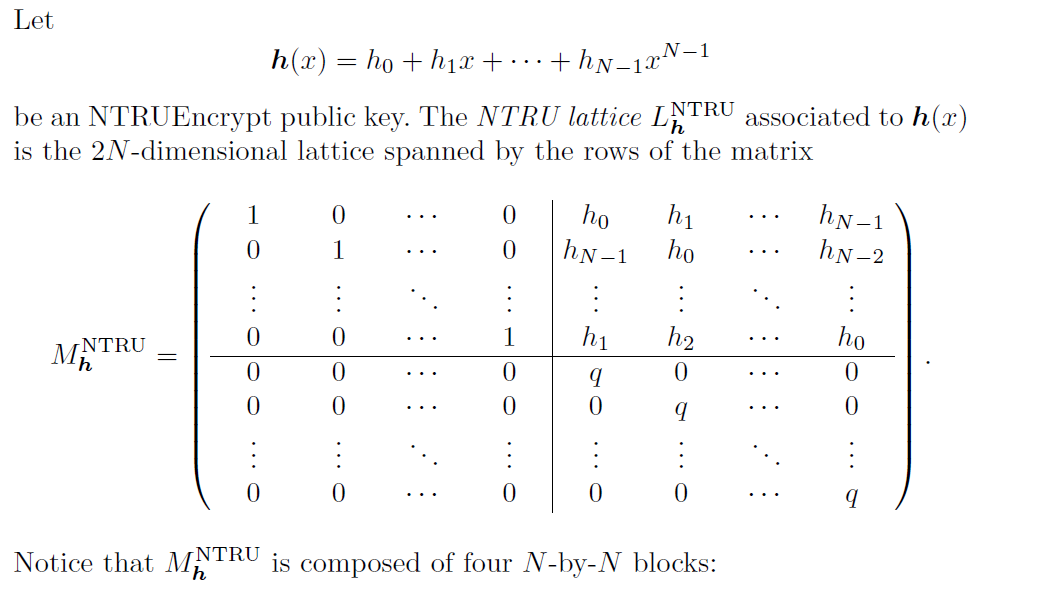

这里我就直接抄书了:

用书中的简化写法是(为了混淆h ( x ) h(x) h ( x ) H H H I I I

M h N T R U = [ I H 0 q I ] M_h^{\rm{NTRU}} =

\begin{bmatrix}

\begin{array}{l|l}

I & H \\

\hline

0 & qI

\end{array}

\end{bmatrix}

M h NTRU = [ I 0 H q I ]

存在关系(记f f f f ( x ) f(x) f ( x ) g g g g ( x ) g(x) g ( x )

( f ∣ − u ) ⋅ M h N T R U = ( f ∣ g ) (f | -u) · M_h^{\rm{NTRU}} = (f | g)

( f ∣ − u ) ⋅ M h NTRU = ( f ∣ g )

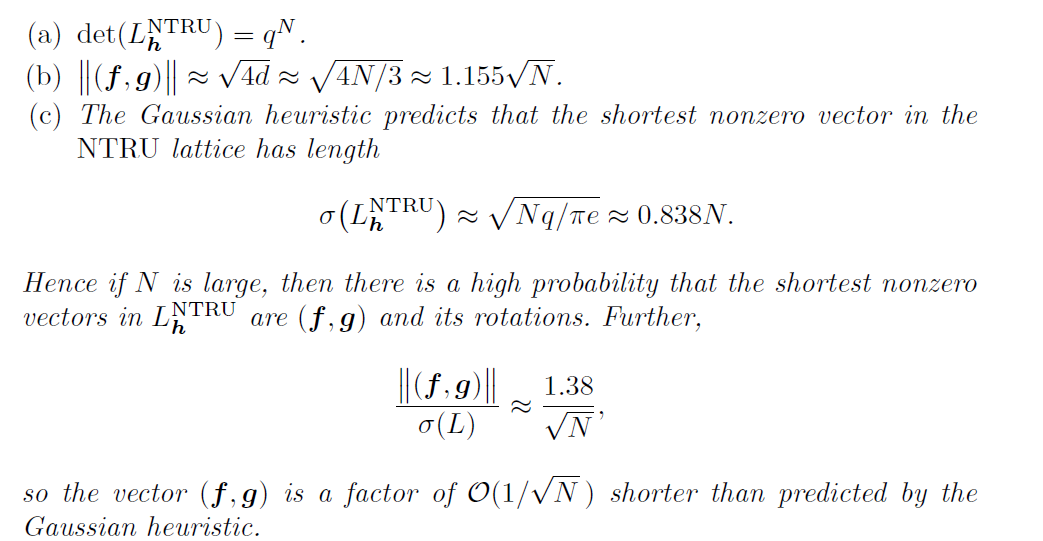

直观上f f f g g g 1 1 1 ( f ∣ g ) (f | g) ( f ∣ g ) M h N T R U M_h^{\rm{NTRU}} M h NTRU ( f ∣ g ) (f | g) ( f ∣ g )

但实际操作的情况是,LLL实际上解的是apprSVP,当矩阵规模变大时,求出( f ∣ g ) (f | g) ( f ∣ g ) N N N

贴个攻击参考代码:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 def matrix_overview (BB ): for ii in range (BB.dimensions()[0 ]): a = ('%02d ' % ii) for jj in range (BB.dimensions()[1 ]): if BB[ii, jj] == 0 : a += ' ' else : a += 'X' if BB.dimensions()[0 ] < 60 : a += ' ' print (a) from NTRU import NTRUN = 11 q = 512 p = 3 d = 3 hx = '357*xq^10 + 156*xq^9 + 22*xq^8 + 467*xq^7 + 356*xq^6 + 23*xq^5 + 422*xq^4 + 490*xq^3 + 200*xq^2 + 201*xq + 378' e = '286*xq^10 + 336*xq^9 + 355*xq^8 + 220*xq^7 + 330*xq^6 + 198*xq^5 + 182*xq^4 + 443*xq^3 + 454*xq^2 + 45*xq + 227' Rq_ = PolynomialRing(Zmod(q),'xq' ) h = vector(list (Rq_(hx))) print (h)M = matrix(ZZ, 2 *N) for i in range (N): M[i, i] = 1 M[N+i, N+i] = q for j in range (N): M[i, N+j] = h[(j-i) % N] matrix_overview(M) L = M.LLL() def inT (f, d1, d2, N ): fl = list (f) c1 = fl.count(1 ) c_1 = fl.count(-1 ) c0 = fl.count(0 ) return c1==d1 and c_1==d2 and c1+c0+c_1 == N R_ = PolynomialRing(ZZ,'x' ) ntru = NTRU(N=N, p=p, q=q, d=d) for i in range (N): fg = L[i] f = vector(ZZ, fg[:N]) g = vector(ZZ, fg[N:]) if inT(f, d+1 , d, N): pass elif inT(-f, d+1 , d, N): f = -f else : continue if inT(g, d, d, N): pass elif inT(-g, d, d, N): g = -g else : continue print ('Trying in i = %d' % i) fx = str (R_(list (f))) gx = str (R_(list (g))) print ('f = %s' % fx) print ('g = %s' % gx) ntru.setKey(fx, gx) m = ntru.decrypt(e) print ('m = %s' % m) print ('----------------\n' )

有一个尴尬的情况是,M h N T R U M_h^{\rm{NTRU}} M h NTRU ( f ∣ g ) (f | g) ( f ∣ g ) ( f ∣ g ) (f | g) ( f ∣ g )

曲线救国的方法是,把前N行向量都试一遍,先检测其是否落在T ( d + 1 , d ) \mathcal{T}(d+1, d) T ( d + 1 , d )

另外,实验测出有多个多个f ( x ) f(x) f ( x ) h ( x ) h(x) h ( x ) f ( x ) f(x) f ( x ) N N N